人気ブラウザアドオンを引き継いで広告スクリプトを注入する ppclick

ブラウザアドオン gPDF も WIPS.com 傘下に... - digital 千里眼

今回は ppclick

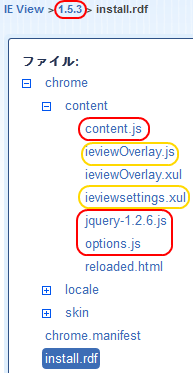

IE View 1.5.2 => 1.5.3

広告スクリプトを注入

| 1.5.2 | 1.5.3 |

|---|---|

|

|

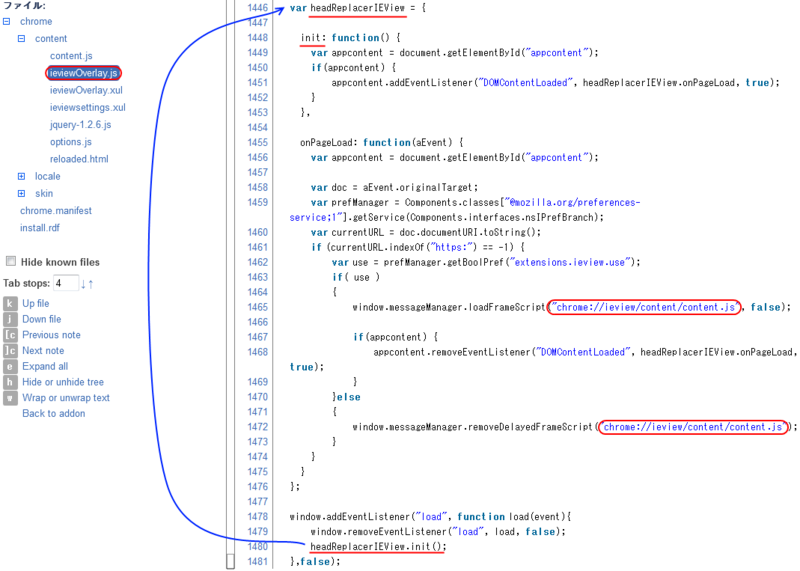

ieviewOverlay.js で chrome://ieview/content/content.js を読み込み

その content.js で superfish.com の広告スクリプト を注入しています

ppclick は「WizeShoppy」と呼んでますが、実際の中身は superfish.com の「Window Shopper」

アドウェアなので WOT (Web of Trust)での superfish.com

| WizeShoppy | Window Shopper |

|---|---|

|

|

参考: 他のバージョンでの修正概要

1.5.3

=> 1.5.4(ieviewOverlay.js のクラス名や真偽値が逆になっているバグ修正)

=> 1.5.5(ieviewOverlay.js の例外 catch 漏れ修正)

=> 1.5.6(初回インストール時のランディングページ変更: http://360addons.com/ieview.htm => http://ppclick.com/optin.aspx?addon=ieview、設定値の名称変更: extensions.ieview.use => extensions.ieview.useWizeShoppy)

現時点での ppclick  関連アドオン

関連アドオン

インストールしない。既に使用中ならアンインストールすることをオススメします

- Quick Locale Switcher

- FabTabs

- IE View

- Copy Link Name

- Email This Image

おまけ: 開発者の写真は本物?

https://addons.mozilla.org/ja/firefox/user/6636647/

写真を tineye.com で類似画像検索すると、ストックフォト(istockphoto.com)の写真等にヒット...

悪い冗談ですね